NEUE FUNKTIONEN

1. Der War Room

Der War Room übernimmt die Aufgabe, künftig alle in Penetrationstests gefundenen Sicherheitslücken, fehlerhaften Konfigurationen sowie möglichen Angriffspunkte von Zielsystemen und Anwendungen zu sammeln. Dies ermöglicht eine unmittelbare Gefahreneinschätzung der gesamten Infrastruktur auf einen Blick. Mithilfe umfangreicher Filterfunktionen können Sie sich die Ergebnisse nach Ihren eigenen Bedürfnissen sortieren, zum Beispiel nach dem Risikolevel der gefundenen Sicherheitslücken, nach Service oder Kategorie.

2. Neustrukturierung der Audit Reports

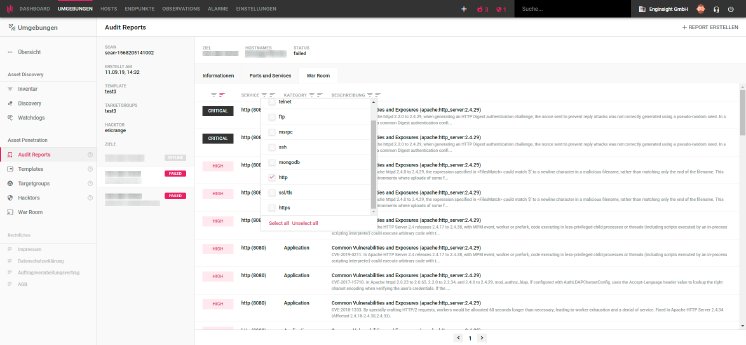

In den Audits Reports erhält der Nutzer eine deutlich verbesserte Auswertung der durchgeführten Penetrationstests. Auch hier finden sich unter dem Reiter War Room alle in dem entsprechenden Pentest aufgespürten Sicherheitslücken übersichtlich dargestellt, mitsamt der Filteroptionen.

Der neue War-Room in einem Audit Report. Zu sehen sind die Filter- und Sortiermöglichkeiten.3. Funktionsumfang des Hacktors erweitert

Die Softwarekomponente Hacktor ist für die Durchführung der automatisierten Penetrationstests verantwortlich. Sie ist nun in der Lage noch tiefer in das System einzudringen, wodurch die Erkennung von Sicherheitslücken, z. B. durch mangelhafte Konfigurationen oder veraltete Software, signifikant zugenommen hat. Im Detail finden Sie hierzu Erklärungen in der Dokumentation.

Der Hacktor ermittelt dabei automatisiert, welche Tests für das jeweilige Zielsystem herangezogen werden müssen. Dabei werden nur die Services geprüft, die auch von uns implementiert wurden. Das minimiert die Anzahl der False-Positive-Meldungen.

3.1 Erweiterte Bruteforce-Tests

Der Test der Anfälligkeit auf Bruteforce-Attacken, das heißt das automatisierte Ausprobieren von Passwörtern, prüft nun nicht mehr nur, ob ein Angriff erfolgreich ist, sondern versucht bei Erfolg, noch tiefer in das System einzudringen.

Für folgende Services wird der erweiterte Bruteforce bereits angeboten:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- Redis

- Maria DB

- Webformes (Login-Formulare auf Webseiten)

Zusätzlich überprüft Hacktor nun die zur Bereitstellung der Services verwendeten Softwareversionen auf CVEs. Das gilt für jeden Service, der auf einem Ziel bereitgestellt wird (wie etwa FTP, SSH, MySQL, http, etc.). Es handelt sich dabei um einen netzwerkseitigen Flächenscan nach Sicherheitslücken.

3.3 Discovery der Dienste

Unabhängig davon, ob ein Bruteforce-Test erfolgreich ist oder nicht, werden die Services weiterführend getestet. Die Discovery-Test sind für die folgenden Services implementiert:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- Redis

- Maria DB

- Webformes (Login-Formulare auf Webseiten)

Mit den kommenden Updates fügen wir auch RabbitMQ und MSSQL zur Discovery hinzu.

3.4 Webbasierte Attacken

Ebenfalls in den Funktionsumfang des Hacktors aufgenommen wurden webbasierte Attacken auf Anwendungen. Er prüft nun auf die Möglichkeit von:

- Cross-Site-Scripting (XSS): das Einbetten von Angriffscode in einen vermeintlich sicheren Kontext.

- SQL Injection: das Einschleusen von Datenbankbefehlen über die Anwendung, die den Zugriff auf die Datenbank bereitstellt.

- File Inclusion: das Einbetten und Ausführen von Programmcode in den Webserver über Sicherheitslücken in Skript-basierten Webanwendungen.

- Command Injection: das Senden von Systemkommandos per Webrequest an einen Server, wie zum Beispiel einen Shutdown.

Der eingeführte Chiffren-Scan überprüft die Konfiguration der Zertifikate dahingehend, ob Chiffren zum Einsatz kommen, die nicht als sicher gelten. Angreifer versuchen, dies auszunutzen, um den Nutzer zum Aufbau einer Verbindung über eine unsichere Chiffre zu zwingen und so die Möglichkeit zu erhalten, Daten abzugreifen.

3.6 Überprüfung sicherheitsrelevanter HTTP-Header

Falls der Hacktor am Ziel eine Webanwendung vorfindet, prüft er nun auch die sicherheitsrelevanten HTTP-Header.

3.7 Überprüfung auf sensitive data leak

Dabei handelt es sich um Dateien, die sensitive Daten über ein Zielsystem preisgeben, wie etwa Passwörter oder Konfigurationsdaten. Weiterhin wird nach Datenbank-Dumps gesucht, die öffentlich erreichbar sind. Dies gilt für alle gängigen CMS-Systeme (z.B. WordPress, Drupal, Magento, Joomla, Typo3 und viele mehr).

3.8 Überprüfung auf common source leaks

Hacktor versucht, zu ermitteln, ob die Gegenseite Informationen preisgibt, die das Ziel potenziell angreifbar machen. Dazu zählen etwa erreichbare Konfigurationsdateien oder auch Logs.

VERBESSERUNGEN

1. Konfigurationen von Hosts hinzugefügt

Bereits im letzten Update haben wir ein Konfigurationsmanagement für Host eingeführt, um zu helfen, den Server bspw. gemäß BSI-Grundschutz-Vorgaben richtig zu konfigurieren. Den Katalog an Konfigurationen erweitern wir stetig. So wurden auch in diesem Update weitere Konfigurationen hinzugefügt.

2. Individuelles Planmanagement

Es ist nun möglich, nach individuellen Bedürfnissen zusätzliche Lizenzen zu einen Serverpaket hinzu zu buchen. So können Clients (für 4,99€/Monat) und Webseiten (für 9,99€/Monat) günstig und einfach in die Überwachung mit aufgenommen werden. Diese neuen Lizenztypen sind ab sofort unter den Addons zu finden.