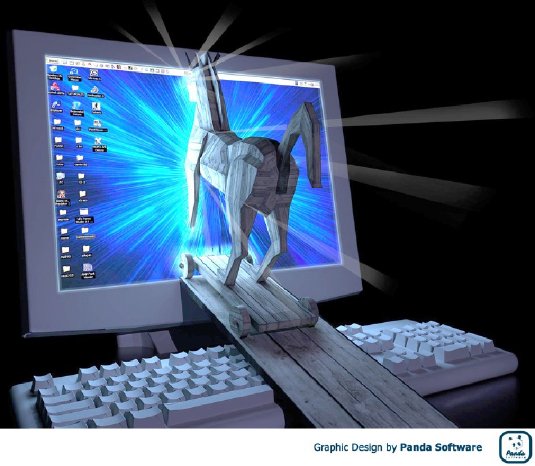

Die massenhafte Verbreitung von Viren, Würmern und Trojanern mit dem Ziel, möglichst viele PC Systeme auf einen Schlag zu infizieren, fand auch im ersten Halbjahr 2006 nicht statt. Die ersten sechs Monate im Jahr der Fußball WM bestätigte die seit längerem anhaltende Entwicklung in der Szene der Virenprogrammierer. Das Interesse besteht nicht mehr darin, die digitalen Schädlinge so breit gefächert wie möglich zu streuen, um einen massenhafte Verbreitung zu erzielen. Viren-Autoren der neuen Generation interessieren sich nicht mehr für aufmerksamkeitsstarke Epidemien, sondern bevorzugen gezielte Angriffe auf definierte Ziele. Der Grund liegt auf der Hand: Viren, Würmer und Trojaner die innerhalb kürzester Zeit mehrere 100.000 System infizieren, werden sehr schnell von den Sicherheitsunternehmen aufgespürt und analysiert. Innerhalb kürzester Zeit ist eine Aktualisierung für die gängigen Virenscanner verfügbar und der Schädling verliert seinen Schrecken. Ist eine Malware (schadhafter Software-Programm-Code) erst einmal bekannt, verhindern lokal oder im Netzwerk installierte Virenscanner eine Infektion oder weitere Verbreitung.

Informationen im Fokus:

In einem Zeitalter, in dem digitale Informationen einen immer höheren Stellenwert erlangen, sind diese Angriffs-Techniken nicht mehr sinnvoll, da das Ziel der Programmierer eine dauerhafte Präsenz auf dem infizierten System ist, um Daten über einen möglichst langen Zeitraum zu sammeln. Hierbei kann der private Nutzer ebenso interessant sein, wie Unternehmensnetzwerke. Bei privaten Anwendern stehen Zugangsdaten zu diversen Online-Diensten (ebay, Online Banking etc.), TAN-Nummern, PIN´s, Kreditkartendarten und sonstige persönliche Informationen, wie Details über die Surfgewohnheiten oder die installierten Softwareprogramme, im Fokus der Angreifer. Zusammen mit E-Mail Adressen, die die Schädlinge auf dem System vorfinden, werden diese Daten, vom Nutzer unbemerkt, gesammelt und an den Malware-Autor zurückgesandt. Dieser nutzt die persönlichen Daten entweder für eigene Zwecke oder verkauft sie an interessierte Firmen. E-Mail Adressen beispielsweise sind für Spammer von großem Nutzen, Informationen über Surfgewohnheiten sind für die Anbieter von Online-Diensten spannend etc. Ebenso können infizierte Systeme zum Versand von Spam (ungewollt zugesandte Massen-Werbung) missbraucht werden. Bei Angriffen auf Unternehmensnetzwerke stehen neben den erwähnten Zielen natürlich vertrauliche Information im Zentrum der Begierde. Angebote, Kundendaten, Projekte und ähnliches sind für Unternehmen, die sich im Wettbewerb befinden, Gold wert.

Um möglichst lange Informationen von infizierten Systemen zu sammeln, ist es also zwingend notwendig, „nicht aufzufallen“ und somit fand in der Vergangenheit eine Renaissance in der Welt der Viren, Würmer und Trojaner statt. Speziell programmierte Schädlinge für eine bestimmte Nutzergruppe (bsp. Nutzer diverser Messenger Dienste wie ICQ, AIM etc.) oder komplette Netzwerke wurden speziell für diese Ziele programmiert und „langsam“ in Umlauf gebracht, um wenig Aufmerksamkeit zu erregen. Diese Art der „leisen“ Verbreitung macht es für die Hersteller klassischer Antivirenlösungen natürlich schwerer, auf Angriffe zeitnah zu reagieren, da weder gesteigerte Internetaktivitäten noch „sich komisch verhaltende PCs“ registriert werden. Die neuen Angreifer verrichten leise Ihre Dienste, sammeln und versenden Daten und verbleiben auf den Systemen. Oft öffnen diese Programme auch Tür und Tor für weitere Schädlinge, setzen Sicherheitslösungen außer Kraft und protokollieren alle Tastaturanschläge des Anwenders mit, um so beispielsweise an Zugangsdaten zu gelangen.

Um sich vor dieser neuen Art der Bedrohung zu schützen, reichen klassische Abwehrmaßnahmen nicht mehr aus. Proaktive Technologien, die Eindringlinge nicht nur durch den Vergleich starrer Definitionen erkennen, sondern anhand Ihres Verhaltens, werden immer unverzichtbarer. So genannte Intrusion Prevention Systeme (IPS) überwachen laufende Prozesse und blocken diese rigoros, sobald Anwendungen versuchen schadhafte Aktionen auf dem System auszuführen. Als besonders effizient im Kampf gegen unbekannte Bedrohungen haben sich die TruPrevent Technologien von Panda Software erwiesen. Zahlreiche Auszeichnungen, u.a. der „Chip CeBIT Highlight 2006 Award“ und der Innovationspreis der Initiative Mittelstand 2005/2006 für technologische Neuerungen sowie diverse Nachweise der Leistungsfähigkeit durch das unabhängige Testlabor „AV Test“ in Magdeburg haben gezeigt, dass Panda Software im Bereich „Intrusion Prevention“ technologischer Marktführer ist und proaktive Lösungen durchaus eine Chance im täglichen Kampf gegen Bedrohungen aller Art haben. „Die Notwendigkeit proaktive Technologien zu entwickeln, um auf die veränderte Bedrohungssituation zu reagieren, erkannte Panda Software frühzeitig und entwickelte und integrierte als erster Antivirenhersteller Intrusion Prevention Technologien in seine Einzelplatz- und Netzwerklösungen. Dieser Wissensvorsprung verschafft uns jetzt einen Vorteil gegenüber dem Wettbewerb, der nun ebenfalls ähnliche Systeme entwickelt. TruPrevent Technologien sind in allen Panda Software Sicherheitslösungen bereits integriert und schützen Panda Software Kunden ohne dass diese auf eine Aktualisierung warten müssen“ erläutert Markus Mertes, Direktor Marketing von Panda Software Deutschland.

19.367 neue Schädlinge im ersten Halbjahr!

Die Tatsache, dass die großen Angriffe mit einer hohen Anzahl infizierter Systeme ausblieb, heißt nicht, dass es keine Aktivitäten in diesem Bereich gab! 19.367 neue Viren, Würmer oder Trojaner wurden in den ersten sechs Monaten in Umlauf gebracht! Nur unwesentlich weniger als im vergleichbarem Zeitraum des Vorjahres. Diese neuen Bedrohungen stellen insgesamt 16% aller erkannten Malware im Jahr 2006 dar.

Die Top Viren 2006 im Detail:

Sdbot.ftp ist die Bezeichnung für den aktivsten Schädling des ersten Halbjahres. Dieses Skript, das von diversen Würmern (Programme die sich selbstständig via E-Mail, Messanger oder Netzwerke verbreiten) der gleichnamigen „Familie“ genutzt wird, um sich selbst von diversen FTP-Servern herunterzuladen und zu aktualisieren, steht seit 12 Monaten an der Spitze und ließ sich auch im Juni diese Position nicht nehmen. Ist der PC einmal mit Sdbot.ftp infiziert, ist es für den Autor problemlos möglich, nahezu jede Software auf dem befallenen System zu installieren. Ohne Wissen des Nutzers!

Exploit/Metafile belegt den zweiten Platz im Panda Software Ranking. Dieser schadhafte Code nutzt eine Schwachstelle in den Betriebssystemen Windows XP, Windows Server 2003, WinNT/ME/98 bei der Verarbeitung von WMF Dateien (Windows Meta File). Die Konsequenz dieser Schwachstelle ist, dass über diesen Weg Malware, beispielsweise Spionage-Programme (Spyware), auf das System geladen werden kann. Der Schädling ist seit Dezember 2005 bekannt und das Microsoft Sicherheits-Update MS06-001 steht seit dem 05. Januar 2006 zur Verfügung. Nutzer, die diesen Patch noch nicht eingespielt haben, sollten dieses unter folgendem Link nachholen, um die Sicherheitslücke zu schließen: http://www.microsoft.com/...

Netsky.P, ein Wurm, der bereits seit März 2004 sein Unwesen treibt, hält sich weiter hartnäckig in den Top Ten. Zur Verbreitung nutzt er E-Mail, File Sharing Tools und peer to peer Vernetzungen (Direktverbindung mehrerer Computer). Eine Infizierung erfolgt bereits durch das Betrachten einer Nachricht, die den Wurm beinhaltet, im Outlook-Vorschaufenster. Dies geschieht durch das Ausnutzen einer Schwachstelle im Internet Explorer, der erlaubt, dass E-Mail Anhänge automatisch gestartet werden können. Diese Schwachstelle ist bekannt als Exploit / iFrame. Basierend auf der „Rivalität“ diverser Virenprogrammierer löscht Netsky.P Einträge der Würmer aus der Mydoom Familie (Variante A und B), sowie diverse Varianten des Bagle-Wurmes und Mimail.T.

Auf den weiteren Platzierungen folgen Sober.AH gefolgt von Tearec.A. Während Sober. AH, das erste Mal entdeckt im November 2005, diverse Prozesse von Sicherheitslösungen (Antivirus, Firewall) abschaltet und so ein ungeschütztes System hinterlässt, lockt Tearec.A, ebenfalls bekannt als Kamasutra-Wurm, mit variablen, erotischen Betreffzeilen. Tearec.A beendet ebenfalls den Antivirenschutz infizierter Systeme und löscht am 3. jeden Monats Dateien mit bestimmten Endungen (z.B. xls, ppt, pps, pdf, doc, zip, etc.) und überwacht den Netzwerkverkehr um auf diese Weise an Passwörter o.ä. zu gelangen.

Platz sechs belegt der Trojaner W32/Gaobot.gen., dessen Code unter anderem auch von der Nummer sieben der Rangliste, dem Trojaner Qhost.gen genutzt wird. Das Ziel dieser Schädlinge ist es, den Nutzer vom Besuch diverser Sicherheits-Internetseiten abzuhalten. Ist das System erstmal infiziert, kann so kein Update der installierten Antivirenlösung mehr stattfinden und neuen Bedrohungen stehen alle Möglichkeiten offen, in das System einzudringen

Die Plätze acht bis zehn belegen die Viren Alcan.A, Parite.B und Smitfraud.D. Bemerkenswert ist hier sicherlich die Präsenz von Parite.B. Das Virus wurde das erste Mal 2004 registriert und schafft es immer noch unter die Top Ten der aktuellen Bedrohungen. Parite.B infiziert ausführbare Dateien (.exe) und Bildschirmschoner (.scr).

Fazit:

Die ersten sechs Monate standen klar im Zeichen der Würmer. Diese, sich selbst reproduzierenden Schädlinge stellen 60% der gesamten Top Ten. Besonders bemerkenswert ist die Präsenz einer neuen Variante des Bagle Wurmes, der erst vor kurzem gesichtet wurde und schon Platz 11 belegt. Hier zeigt sich, dass die Verbreitung via E-Mail unter Ausnutzung von Social Engeneering Techniken weiterhin sehr erfolgversprechend ist. Klassische Viren und Trojaner stellen jeweils 20% der Top Ten. Die starke Präsenz von Würmern zeigt deutlich, dass Malware-Programmierer ganz gezielt auf diese Art der Verbreitung setzen und Sicherheitslücken gezielt und konsequent ausnutzen.

Nährböden für diese Attacken erhalten sie von den Nutzern selbst. Schaut man sich an, wie lange kritische Sicherheitslücken bereits geschlossen sind, bsp. Netsky.P seit März 2004 und Exploit/Metafile seit Januar 2006, so wird ganz deutlich, dass die Anwender sicherheitsrelevante Aktualisierungen des Betriebssystems nicht durchführen. Auch die Verbreitung des Wurmes Parite.B, der ebenfalls seit 2004 bekannt ist, verstärkt diese Erkenntnis.

Die Top Ten des ersten Halbjahres 2006 im Überblick:

Malware:

W32/Sdbot.ftp

Exploit/Metafile

W32/Netsky.P

W32/Sober.AH

W32/Tearec.A

W32/Gaobot.gen

Trj/Qhost.gen

W32/Alcan.A.worm

W32/Parite.B

W32/Smitfraud.D

Alle Daten basieren auf den Auswertungen des kostenfreien, mehrfach ausgezeichneten Online Virenscanner „Panda ActiveScan“. Das täglich aktualisierte Tool steht allen Nutzern unter folgendem Link zur Verfügung und überprüft den kompletten PC auf eventuell vorhandene Malware: http://www.activescan.com