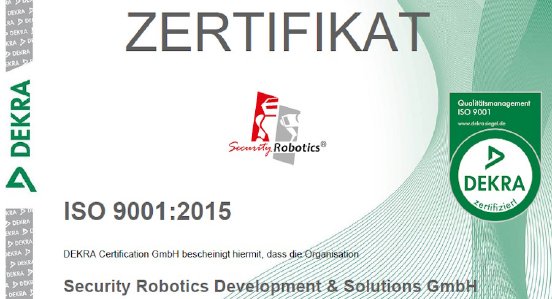

? Security Robotics nach DIN ISO 9001 zertifiziert

Themen wie #Sicherheit #Qualität und #Innovation stehen bei Security Robotics an erster Stelle! Die erfolgreiche Zertifizierung nach DIN ISO 9001 durch die DEKRA unterstreicht nicht nur unseren Anspruch Pionier beim Thema #SicherheitsRobotik & KI zu sein, es zeigt auch unsere klare Ausrichtung auf nachhaltige Prozessoptimierung und Kundenzufriedenheit. ?? #nachhaltig und #Kundenorientiert zu denken schafft klare #Mehrwerte und steigert #Akzeptanz von #Robotik & #KI